תוֹכֶן

במאמר זה: שימוש ב- Zenmap שימוש ב CommandSiteReferences

האם אתה קצת חושש כי לרשת שלך או לרשת של החברה שלך יש חורי אבטחה? רשת בטוחה מהרגע שאף אחד לא יכול להיכנס בלי שהוזמן. זהו אחד ההיבטים הבסיסיים של אבטחת רשת. כדי לוודא, קיים כלי חינמי: Nmap (עבור "Mapper Network"). כלי זה בודק את החומרה שלך ואת החיבור שלך כדי לזהות מה לא בסדר. לפיכך, היא מבצעת ביקורת על הנמלים המשמשים או לא, היא בודקת את חומת האש וכו '. מומחי אבטחת רשת משתמשים בכלי זה מדי יום, אך אתה יכול לעשות את אותו הדבר על ידי ביצוע ההמלצות שלנו שמתחילות מייד בשלב 1.

בשלבים

שיטה 1 באמצעות Zenmap

-

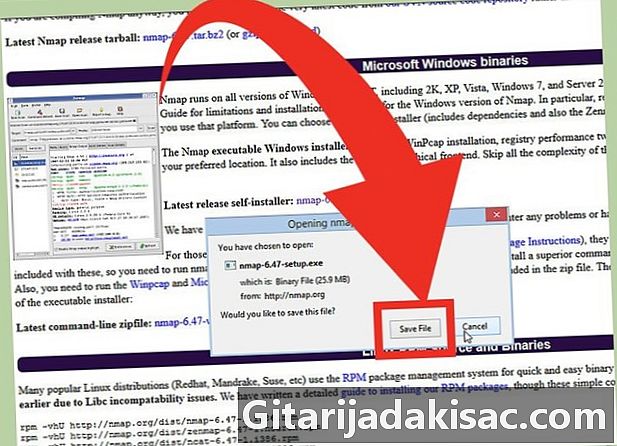

הורד את מתקין Nmap. זה זמין בחינם באתר האינטרנט של המפתח. תמיד עדיף ללכת לחפש תוכנית באתר של היזם, כך שנמנע מהפתעות לא נעימות רבות, כמו וירוסים. על ידי הורדת מתקין Nmap, תטען גם את Zenmap, הממשק הגרפי של Nmap, נוח יותר לבעלי פקודת בקרה לקויה.- Zenmap זמין עבור Windows, Linux ו- Mac OS X. באתר Nmap תוכלו למצוא את כל הקבצים עבור כל אחת ממערכות ההפעלה הללו.

-

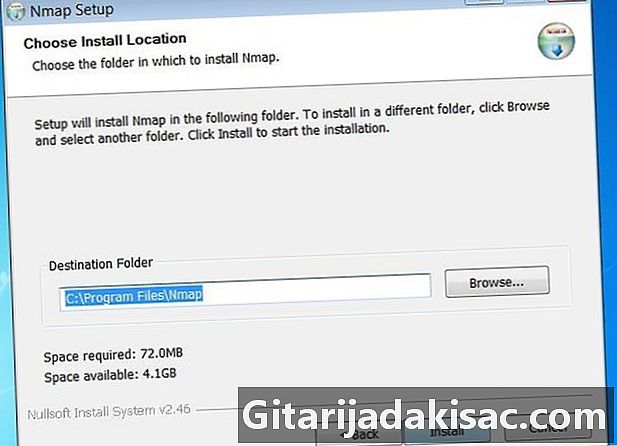

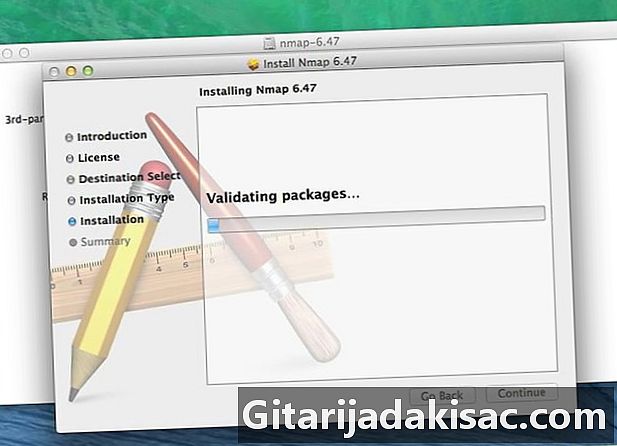

התקן את Nmap. הפעל את המתקין ברגע שנטען. תתבקש לבחור את הרכיבים שברצונך להתקין. אם ברצונך להפיק תועלת מהרלוונטיות של Nmap, אנו ממליצים לך לבטל את הסימון של אף אחת מהן. היו ללא פחד! Nmap לא יתקין תוכנות פרסום או תוכנות ריגול כלשהן. -

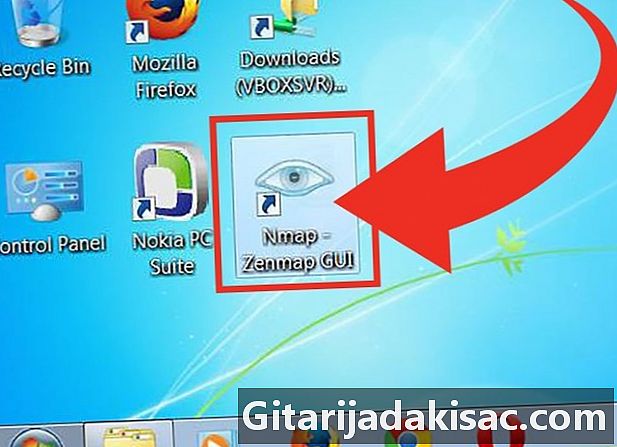

הפעל את הממשק הגרפי "Nmap - Zenmap". אם לא נגעת בהגדרות ברירת המחדל, אתה אמור לראות אייקון בשולחן העבודה. אחרת, הסתכל בתפריט התחלה. די בפתיחת Zenmap כדי להפעיל את התוכנית. -

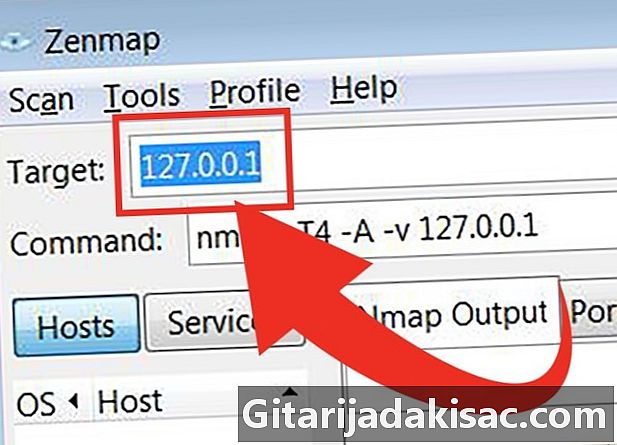

הזן את היעד המשמש כתמיכה לסריקה. Zenmap מאפשר לך להפעיל סריקה בקלות. השלב הראשון הוא לבחור יעד, כלומר כתובת אינטרנט. אתה יכול להזין שם דומיין (למשל example.com), כתובת IP (למשל 127.0.0.1), כתובת רשת (למשל 192.168.1.0/24), או כל שילוב מכתובות אלה .- תלוי ביעד ובעוצמה שנבחרה, סריקת ה- Nmap שלך עשויה לגרום לתגובה של ספק שירותי האינטרנט שלך (ספק שירותי אינטרנט) מכיוון שאתה נכנס למים מסוכנים. לפני כל סריקה, בדוק שמה שאתה עושה אינו חוקי ואינו מפר את התנאים וההגבלות של ספק שירותי האינטרנט שלך. זה תקף רק כאשר היעד שלך הוא כתובת שאינה שייכת לך.

-

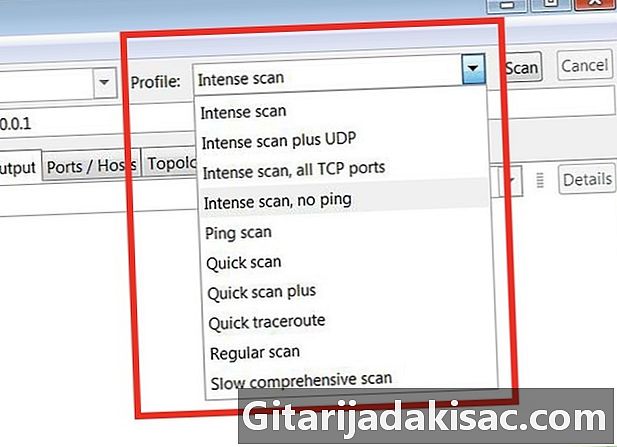

בחר פרופיל daudit. לפי פרופיל, אנו מתכוונים לביקורות מוגדרות מראש העונות על הציפיות למספר הגדול ביותר. לפיכך, אנו לא טורחים עם הגדרת פרמטרים מורכבת וארוכה בשורת הפקודה. בחר את הפרופיל שמתאים לצרכים שלך:- סריקה אינטנסיבית ("ביקורת אינטנסיבית") - זוהי ביקורת מלאה הסוקרת את מערכת ההפעלה, את גרסתה, את הנתיב ("traceroute") שהושאל על ידי חבילת נתונים, סריקת סקריפט. שליחת נתונים היא אינטנסיבית, מגבילה אגרסיבית, וזאת לאורך תקופה ארוכה. בדיקה זו נחשבת פולשנית מאוד (תגובה אפשרית של ספק שירותי האינטרנט או היעד).

- סריקת פינג ("ביקורת פינג") - מפרט זה מאפשר לקבוע אם המארחים מקוונים ולמדוד את שטף הנתונים שחלף. זה לא סורק אף אחד מהיציאות.

- סריקה מהירה - זוהי הגדרה לניתוח מהיר, באמצעות משלוחים גדולים של מנות לאורך זמן, את היציאות שנבחרו בלבד.

- סריקה קבועה ("ביקורת קלאסית") - זוהי ההגדרה הבסיסית. זה פשוט יחזיר את הפינג (באלפיות השנייה) ודיווח על היציאות הפתוחות של היעד.

-

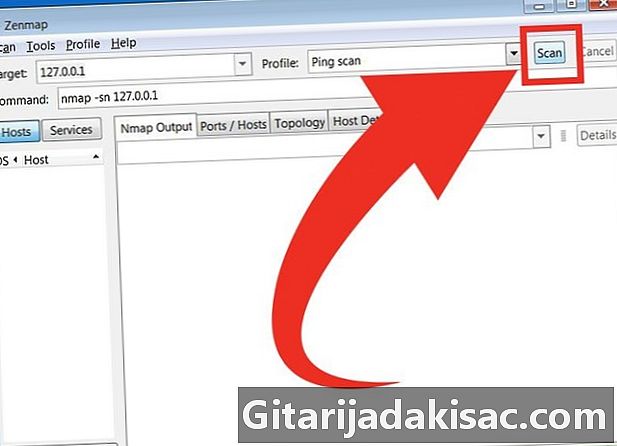

לחץ על סריקה להתחיל בבחינה. התוצאות יופיעו תחת הכרטיסייה פלט Nmap. משך המחקר משתנה בהתאם לפרופיל שנבחר, המרחק הגאוגרפי של היעד ומבנה הרשת שלו. -

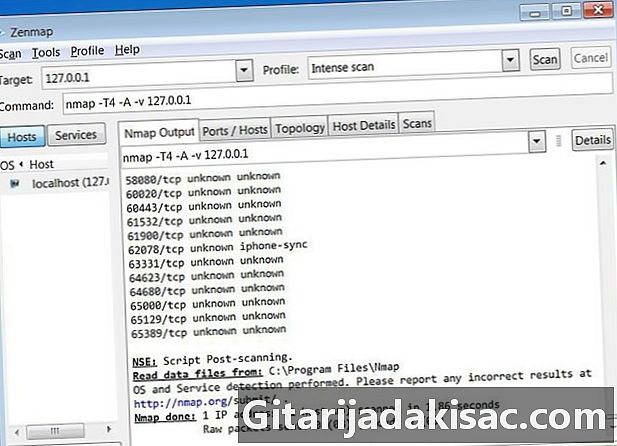

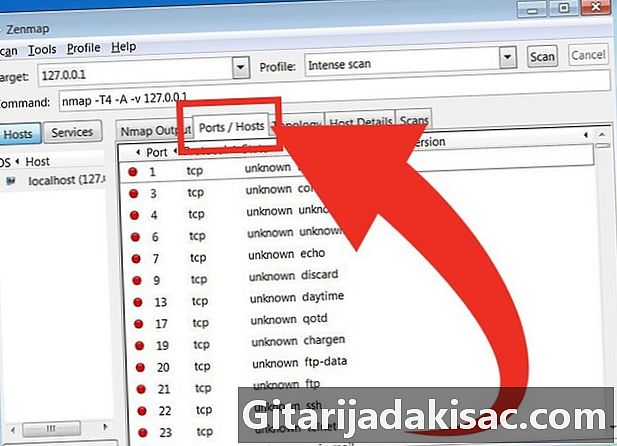

קרא את התוצאות. לאחר סיום הביקורת, תראה Nmap נעשה (Nmap הושלם) בתחתית הדף המקושר לטאב פלט Nmap. התוצאות שלך מוצגות, בהתאם לביקורת המבוקשת. שם, מוצגים באופן מוחלט כל תוצאות, ללא הבחנה. אם אתה רוצה תוצאות לפי רוברים, עליך להשתמש בכרטיסיות האחרות, בהן:- נמלים / מארחים (PortsHôtes) - תחת כרטיסייה זו, תוכלו למצוא את המידע הנובע מבדיקת הנמלים, והשירותים הנלווים.

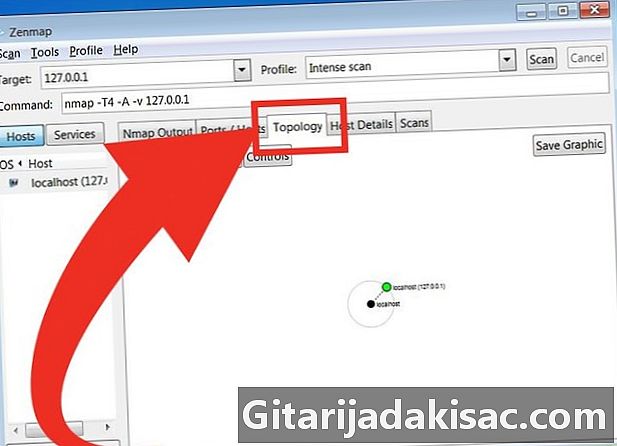

- טופולוגיה (טופולוגיית רשת) - כרטיסייה זו מציגה את הגרף של "הנתיב" שצולם במהלך הבדיקה. לאחר מכן תוכל לראות את הצמתים שנתקלו בנתיב כדי להגיע ליעד.

- פרטי מארח (ארוחת בוקר / פרטים) - כרטיסייה זו מאפשרת לדעת הכל על היעד, מספר היציאות, כתובות ה- IP, שמות התחום, מערכת ההפעלה ...

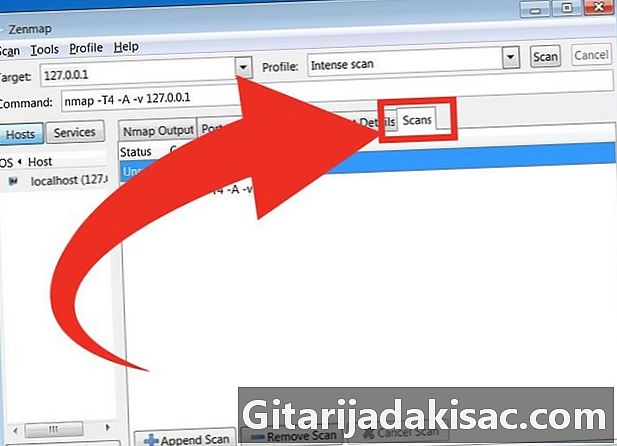

- סריקות - בלשונית זו תוכל לקרוא את כל הפקודות שהקלדת במהלך הבחינות הקודמות. כך תוכלו להפעיל מחדש מבחן חדש על ידי שינוי ההגדרות בהתאם.

- נמלים / מארחים (PortsHôtes) - תחת כרטיסייה זו, תוכלו למצוא את המידע הנובע מבדיקת הנמלים, והשירותים הנלווים.

שיטה 2 שימוש בשורת הפקודה

- התקן את Nmap. לפני שתשתמש ב- Nmap, עליך להתקין אותה כדי להפעיל אותה משורת הפקודה של מערכת ההפעלה שלך. Nmap תופס מעט מקום בדיסק הקשיח וזה בחינם (להעמסה באתר של היזם). להלן ההוראות בהתאם למערכת ההפעלה שלך:

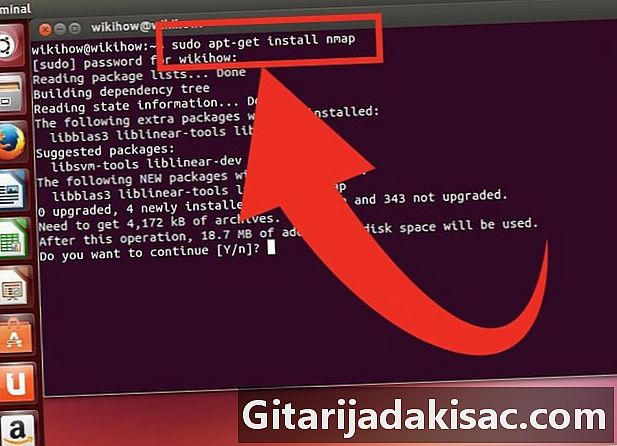

- לינוקס - הורד את Nmap ממאגר APT והתקן אותו. Nmap זמין ברוב מאגרי הלינוקס הגדולים. לשם כך, הזן את הפקודה המתאימה להפצה שלך:

- עבור Red Hat, Fedora, SUSE

סל"ד - vhU http://nmap.org/dist/nmap-6.40-1.i386.rpm(32 סיביות) ORסל"ד - vhU http://nmap.org/dist/nmap-6.40-1.x86_64.rpm(64 סיביות) - עבור דביאן, אובונטו

sudo apt - לקבל התקנת nmap

- עבור Red Hat, Fedora, SUSE

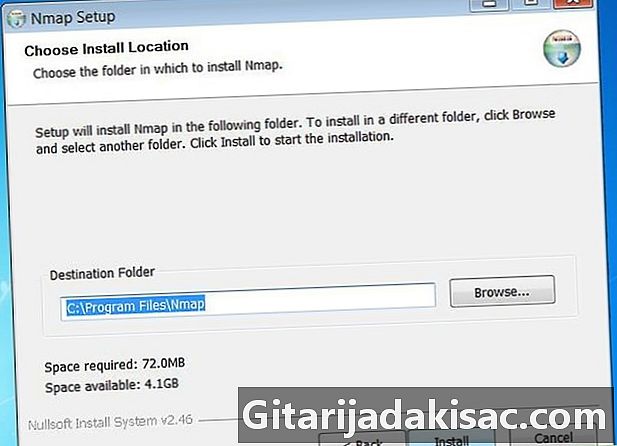

- Windows - הורד את מתקין Nmap. זה בחינם באתר האינטרנט של המפתח. תמיד עדיף ללכת לחפש תוכנית באתר של היזם, כך שנמנע מהפתעות לא נעימות רבות, כמו וירוסים. המתקין מאפשר להתקין במהירות את כלי הפקודה המקוונים של Nmap מבלי לדאוג לפירוק התיקיה הנכונה.

- אם אינך רוצה את ממשק המשתמש של Zenmap, פשוט בטל את סימון התיבה במהלך ההתקנה.

- Mac OS X - הורד את תמונת הדיסק Nmap. זה בחינם באתר האינטרנט של המפתח. תמיד עדיף ללכת לחפש תוכנית באתר של היזם, כך שנמנע מהפתעות לא נעימות רבות, כמו וירוסים. השתמש במתקין המובנה כדי להתקין את Nmap בצורה נקייה ובקלות. Nmap פועל רק במערכת ההפעלה X 10.6 ואילך.

- לינוקס - הורד את Nmap ממאגר APT והתקן אותו. Nmap זמין ברוב מאגרי הלינוקס הגדולים. לשם כך, הזן את הפקודה המתאימה להפצה שלך:

- פתח את שורת הפקודה שלך. פקודות ה- Nmap מקלידות בשורת הפקודה והתוצאות מופיעות תוך כדי ביצוע. ניתן לשנות את Laudit באמצעות משתנים. אתה יכול לבצע ביקורת מכל ספרייה.

- לינוקס - פתח את הטרמינל אם אתה משתמש בממשק המשתמש להפצה לינוקס. מיקום הטרמינל משתנה לפי חלוקה.

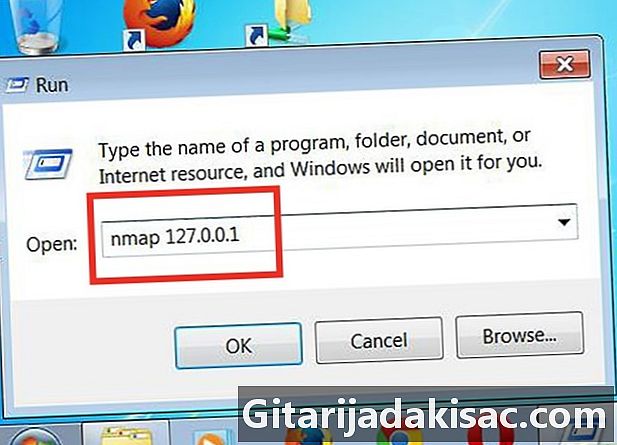

- Windows - הגישה נעשית על ידי לחיצה במקביל על המקש Windows והמגע Rואז מקלידים cmd בשטח מבצע. ב- Windows 8, עליכם להקיש במקביל על המקש Windows והמגע Xואז בחר שורת הפקודה בתפריט. אתה יכול לבצע ביקורת Nmap מכל ספרייה.

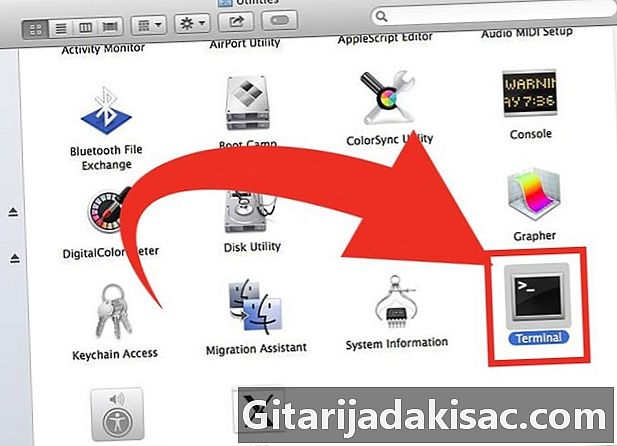

- Mac OS X - משתמש פתוח הטרמינל ממוקם בתיקיית המשנה Utilities של הקובץ יישומים.

- לינוקס - פתח את הטרמינל אם אתה משתמש בממשק המשתמש להפצה לינוקס. מיקום הטרמינל משתנה לפי חלוקה.

-

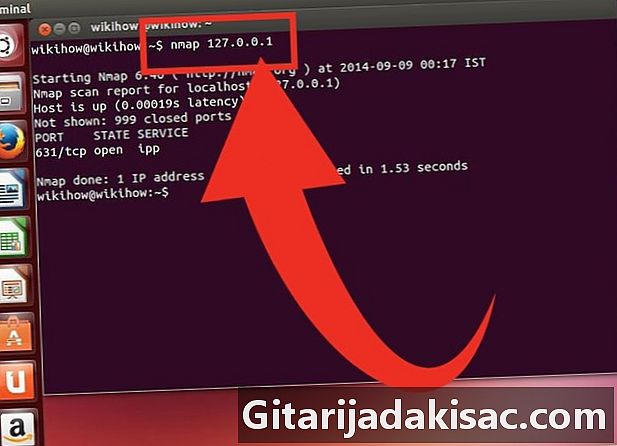

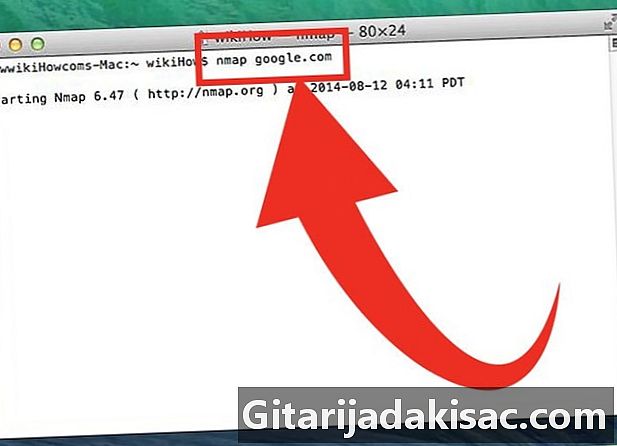

בצע ביקורת על יציאות היעד שלך. כדי להתחיל ביקורת קלאסית, הקלדnmap. תקיש את היעד ותבדוק את היציאות שלו. ביקורת מסוג זה מתגלה במהירות רבה. הדוח יוצג על המסך. אתה צריך לשחק עם סרגל הגלילה (מימין) כדי לראות הכל.- תלוי ביעד שנבחר ובעוצמת הסקר (כמות המנות שנשלחה לאלפיות השנייה), ביקורת ה- Nmap עשויה בהחלט לגרום לתגובה של ספק שירותי האינטרנט שלך (ספק גישה לאינטרנט), כשאתה נכנס לשם במים מסוכנים. לפני כל סריקה, בדוק שמה שאתה עושה אינו חוקי ואינו מפר את התנאים וההגבלות של ספק שירותי האינטרנט שלך. זה תקף רק כאשר היעד שלך הוא כתובת שאינה שייכת לך.

-

שנה את הביקורת המקורית שלך. ישנם משתנים שניתן להקליד בשורת הפקודה לשינוי הפרמטרים של התלמיד. יהיו לך יותר פרטים או פחות. שינוי משתנים משנה את רמת החדירה של התלמיד. אתה יכול להקליד כמה משתנים בזה אחר זה כל עוד אתה מפריד אותם ברווח. הם ממוקמים לפני היעד כדלקמן:nmap.- -sS - זוהי ההגדרה לבחינת SYN (פתוחה למחצה). זה פחות פולשני (ולכן פחות ניתן לגלות!) מאשר ביקורת קלאסית, אך זה לוקח זמן רב יותר. כיום, חומות אש רבות מסוגלות לאתר בחינות מסוג -sS.

- -sn - זו ההגדרה לפינג. יציאות Laudit מושבתות ותדע אם המארח שלך מקוון או לא.

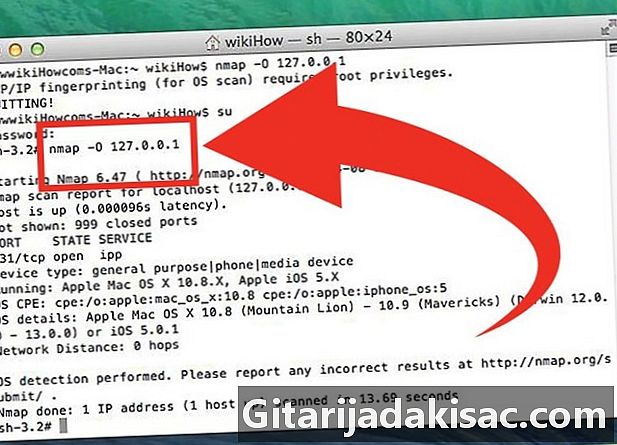

- -O - זוהי ההגדרה לקביעת מערכת ההפעלה. כך תוכלו להכיר את מערכת ההפעלה של היעד שלכם.

- -A - משתנה זה מפעיל כמה מהביקורות הנפוצות ביותר: איתור מערכות הפעלה, איתור גרסאות מערכת הפעלה, סריקת סקריפט ונתיב שאול.

- -f - עם משתנה זה אתה במצב «מהיר», מספר היציאות המבוקשות מצטמצם.

- -v - משתנה זה מאפשר לך לקבל מידע נוסף, וכך להיות מסוגל לבצע ניתוח מעמיק יותר.

-

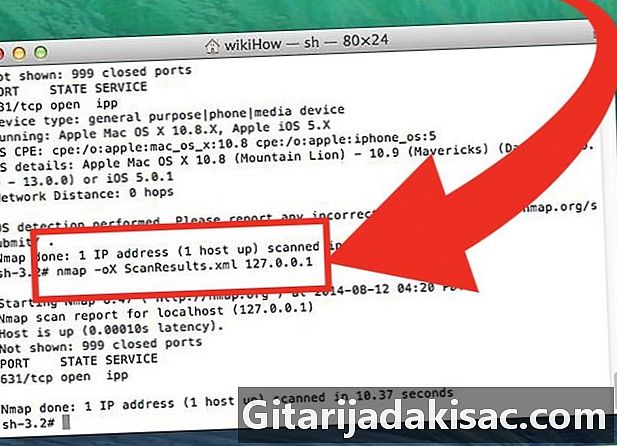

ערוך את הדוח שלך כקובץ XML. ניתן לערוך את התוצאות כקובץ XML שניתן לקרוא על ידי כל דפדפן אינטרנט. לשם כך יש להשתמש במהלך הגדרת הפרמטר במשתנה -oX, אם ברצונך לתת לזה שם באופן מיידי, השתמש בפקודה הבאה:nmap -oX סריקת תוצאות.xml.- ניתן לשמור קובץ XML זה איפה שאתה רוצה ובכל מקום שאתה נמצא.